目次

IKEとIPsecの仕組みを理解する:VPNが安全に通信できる理由

どうも!リョクちゃです。

前回までの記事でVPNの設定方法を学びましたが、

「そもそもVPNはなぜ安全なのか?」

「IPsecやIKEって実際に何をしているのか?」

という疑問が残った人もいるのではないでしょうか。

この記事では、VPNの中核である IKE(鍵交換) と IPsec(データの暗号化) を図解つきでわかりやすく解説します。

スポンサーリンク

IKEとIPsecの役割の違い

VPNには「準備」と「本番」の2つのフェーズがあります。

| 役割 | 技術 | 目的 |

|---|---|---|

| 鍵交換を安全に行う準備 | IKE (Internet Key Exchange) | 暗号方式の決定と鍵交換 |

| データの暗号化と転送 | IPsec (Internet Protocol Security) | パケットの暗号化と保護 |

✅ IKEは準備、IPsecは本番通信 です。

IKEの動き:Phase1とPhase2

IKEは2段階でVPNの準備を行います。

🔐 Phase1:安全に話し合うための準備

- 暗号方式を決める(AESやSHAなど)

- お互いの身元を確認する(PSKや証明書)

- 鍵交換(Diffie-Hellman)

- ISAKMP SA(鍵交換用トンネル)を確立

🚀 Phase2:実際のVPN通信の準備

- VPNトラフィックの範囲を決定(どのネットワーク同士をつなぐか)

- IPsec SA(データ保護トンネル)を確立

✅ IKE Phase1とPhase2の流れ(図解)

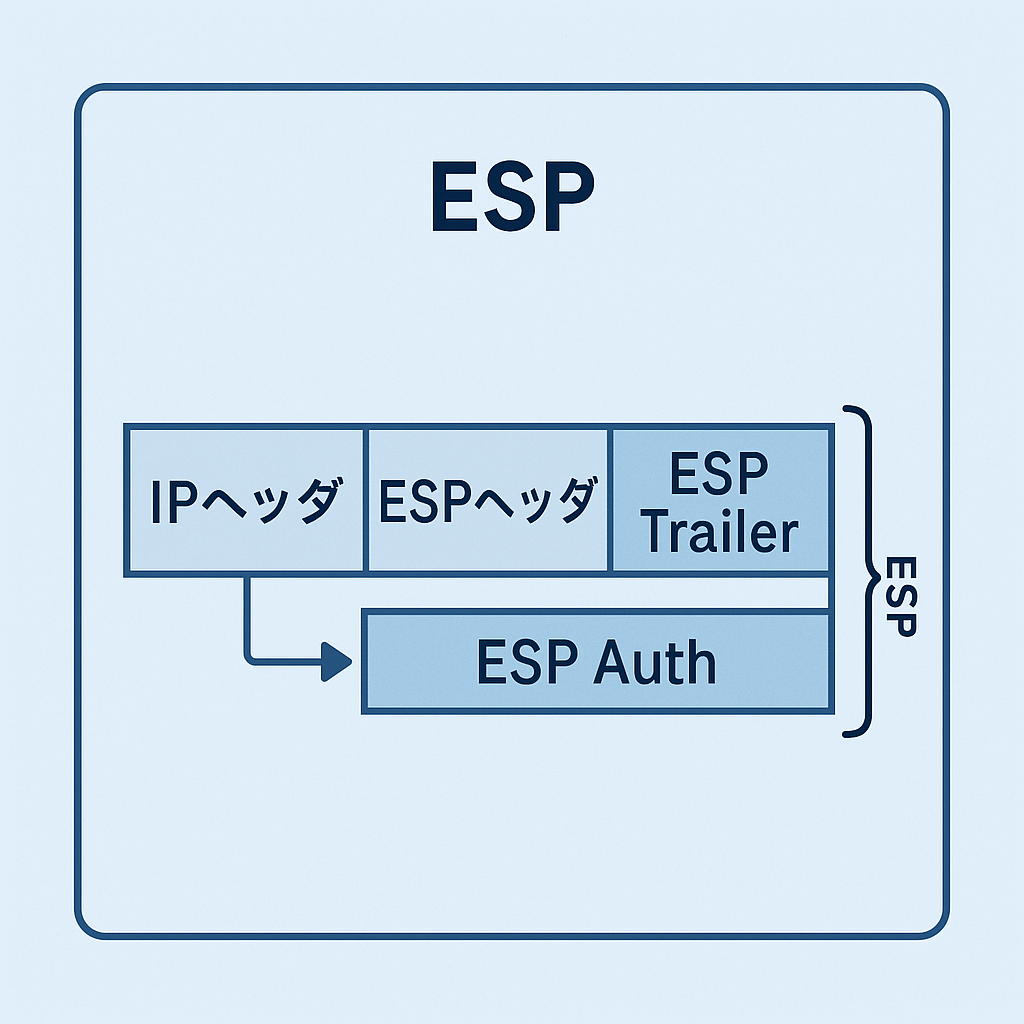

IPsecのカプセル化:ESPとAH

IPsecはパケットを暗号化して安全に送信するための仕組みです。

| プロトコル | 内容 | 実務 |

|---|---|---|

| ESP (Encapsulating Security Payload) | 暗号+認証が可能 | ✅ 現場で使われるのはこれ |

| AH (Authentication Header) | 認証のみ | ほぼ使われない |

✅ ESPパケット構造のイメージ

VPNでよく出る「SA」って何?

SA(Security Association) とは暗号通信に関する「約束事」のことです。

- 暗号方式

- 鍵の種類

- 有効期間

- 通信方向(片方向ごとに管理)

👉 VPN設定時の show crypto isakmp sa の「SA」はこの意味。

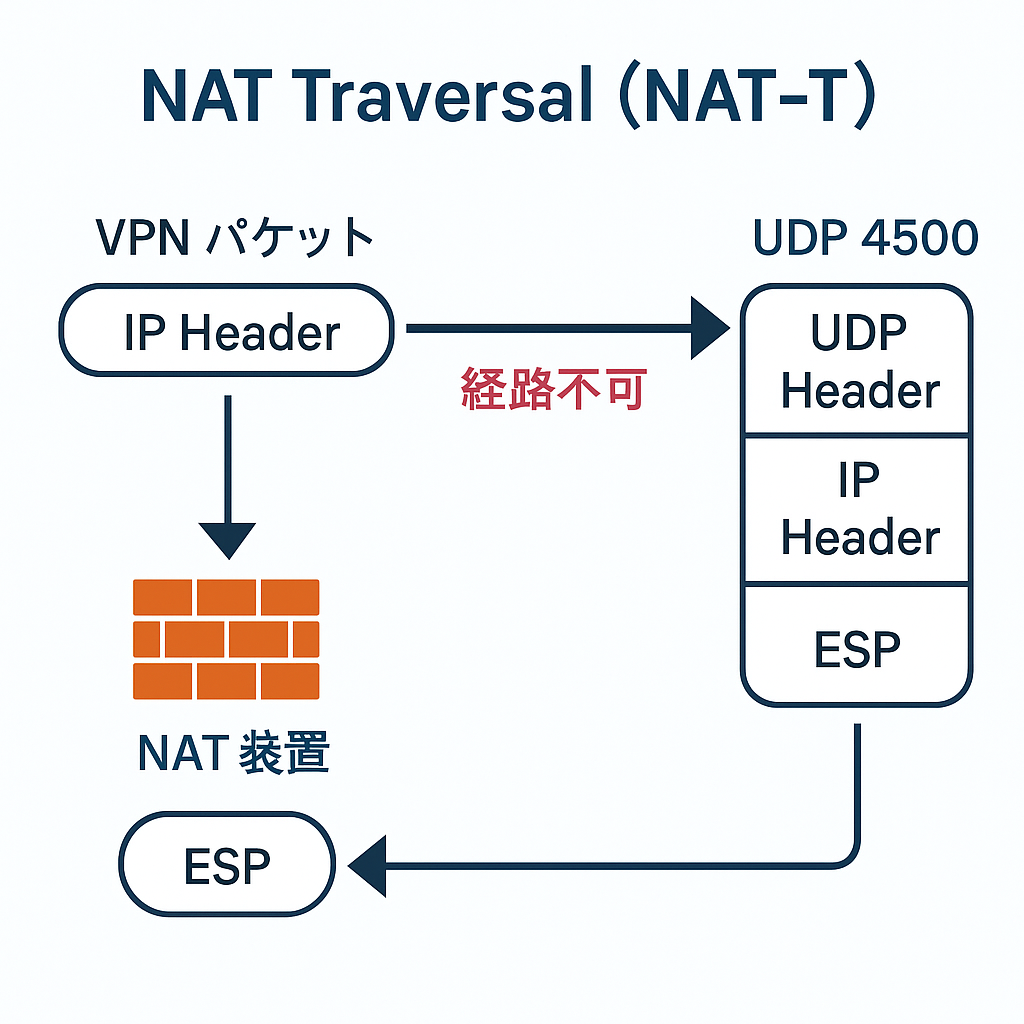

NAT環境でVPNが動かない理由とNAT-T

家庭用ルータ配下からVPNを貼ろうとすると失敗することがあります。

その原因は NAT装置がESPパケットを変えてしまうから です。

これを解決するのが NAT Traversal(NAT-T) です。

✅ NAT-Tの動き(図解)

用語まとめ

| 用語 | 意味 |

|---|---|

| IKE | 鍵を安全に交換するプロトコル |

| Phase1 | 暗号通信のための準備 |

| Phase2 | VPN本番用トンネルの確立 |

| IPsec | パケットを暗号化する技術 |

| ESP | IPsecで使う暗号化プロトコル |

| NAT-T | NAT環境でVPNを通す技術 |

次回予告

次回は、VPN設計編 として

✅ 暗号方式の選び方(AES vs 3DES)

✅ IKEv1とIKEv2の違い

✅ セキュリティと速度のバランス

✅ 実務で使われる設計パターン

をわかりやすく解説します。