目次

VPN実践編:Cisco IOSで学ぶVPN設定とトラブルシュート

どうも!リョクちゃです。

前回の「VPN基礎」では、VPNの概念や種類を解説しました。

今回は、Cisco IOSを例にしたVPNの設定手順と実際のコマンド出力例を紹介します。

スポンサーリンク

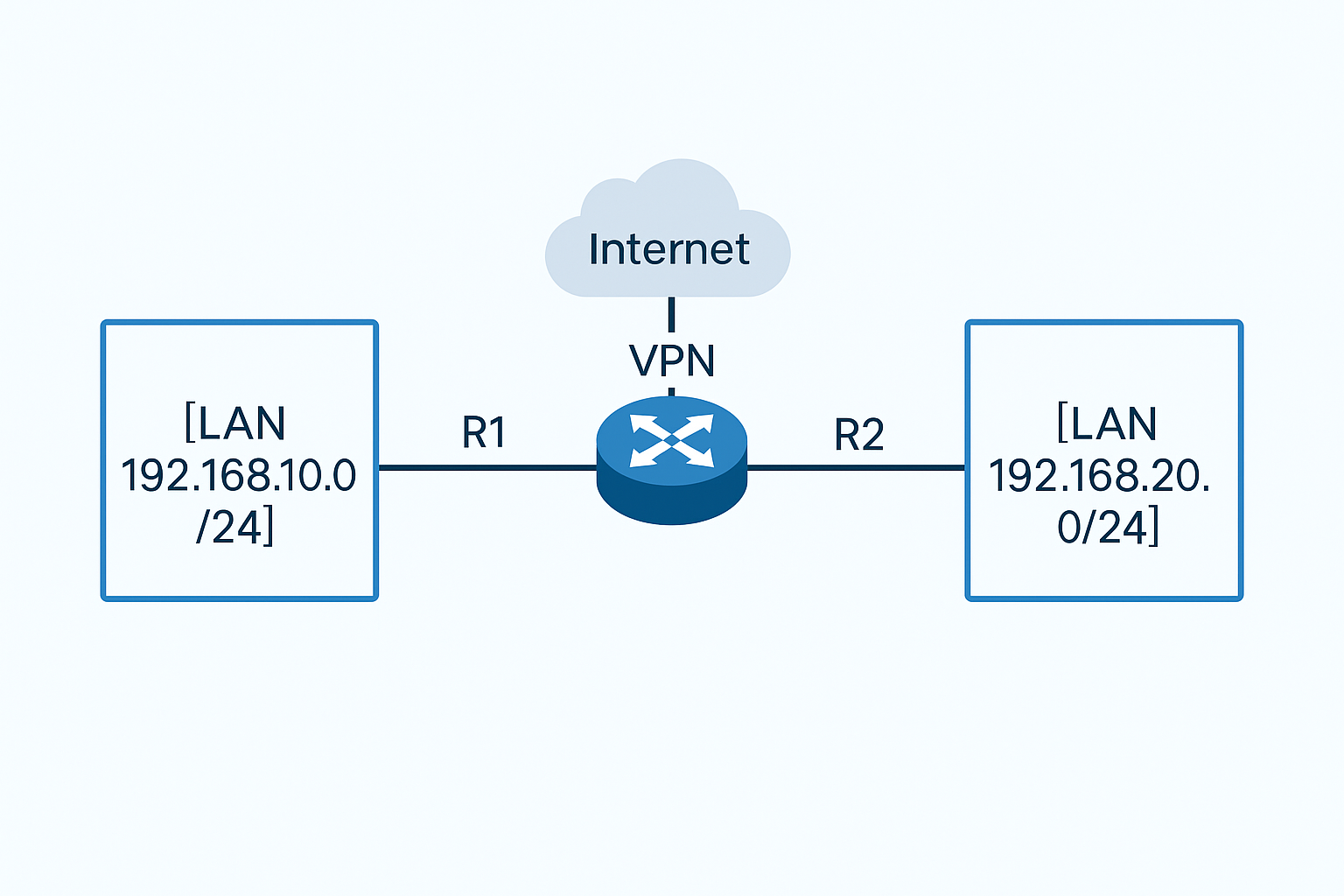

実践環境の想定

- 本社ルータ(R1):グローバルIP 203.0.113.1

- 支社ルータ(R2):グローバルIP 203.0.113.2

- 社内ネットワーク:

・ R1側:192.168.10.0/24

・ R2側:192.168.20.0/24

IPsec VPN の設定例(Cisco IOS)

1. ISAKMPフェーズ1(IKE設定)

|

1 2 3 4 5 6 7 8 9 10 11 |

# 暗号化方式と認証設定 crypto isakmp policy 10 encryption aes hash sha authentication pre-share group 2 lifetime 86400 # 事前共有鍵(PSK) crypto isakmp key vpnkey address 203.0.113.2 |

2. フェーズ2 (IPsec設定)

|

1 2 3 4 5 6 |

crypto ipsec transform-set MYSET esp-aes esp-sha-hmac crypto map MYMAP 10 ipsec-isakmp set peer 203.0.113.2 set transform-set MYSET match address VPN_ACL |

3. VPN対象トラフィックをACLで指定

|

1 2 3 |

ip access-list extended VPN_ACL permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255 |

4. インターフェースに適用

|

1 2 3 |

interface GigabitEthernet0/0 crypto map MYMAP |

動作確認コマンド

ISAKMPセッションの確認

|

1 2 3 4 5 |

R1# show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 203.0.113.2 203.0.113.1 QM_IDLE 1001 ACTIVE |

👉 QM_IDLE はPhase1とPhase2が正常に確立されている状態。

IPsecセッションの確認

|

1 2 3 4 5 6 |

R1# show crypto ipsec sa local ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.20.0/255.255.255.0/0/0) current_peer 203.0.113.2 #pkts encaps: 120, #pkts decaps: 118 |

👉 pkts encaps/decaps がカウントされていれば、実際に暗号化トラフィックが流れている。

トラブルシュートのヒント

| 症状 | 考えられる原因 | 確認コマンド |

|---|---|---|

| Phase1が確立しない | PSK不一致、ポリシー不整合 | show crypto isakmp sa |

| Phase2が確立しない | ACLの設定ミス | show crypto ipsec sa |

| トラフィックが通らない | NATの競合、ルーティングミス | show ip route、show run |

実務Tips

- NATとVPNの競合に注意

NATの除外設定(ip nat inside source ...)が必要な場合あり。 MTU調整

VPNトンネルでパケット断片化が起きる場合はMTU値を調整。ログ活用

debug crypto isakmpやdebug crypto ipsecは詳細な原因分析に有効(本番環境では慎重に使用)。

まとめ

- VPNは設定だけでなく状態確認コマンドの理解が重要

- Phase1(ISAKMP)とPhase2(IPsec)のどこで失敗しているかを切り分けるのが基本

- 本番環境では安全性と冗長性を意識しつつテスト環境での事前検証がおすすめ

👉 次回は「VPN運用のベストプラクティス」として、監視やログ管理、可用性向上策を紹介します。